Suplantación de identidad / Abusos informáticos

La información en la red hoy en día es muy fácil de capturar, más si los datos que se proporcionan atraviesan una red con millones de posibilidades de ser robados. Es complicado mantenerlas a salvo incluso con contraseñas de carácter confidencial donde se asegura que están ocultas; Si alguien logra infiltrarse a través de páginas fantasmas que suplantan la identidad y de esa manera roban no sólo dinero, sino que ocupan el lugar de una persona; de esto trata el phishing un método que comenzó desde los 90’s y que ha ido evolucionando gracias a la facilidad de acceso por medio de tarjetas de crédito o líneas de bancos.

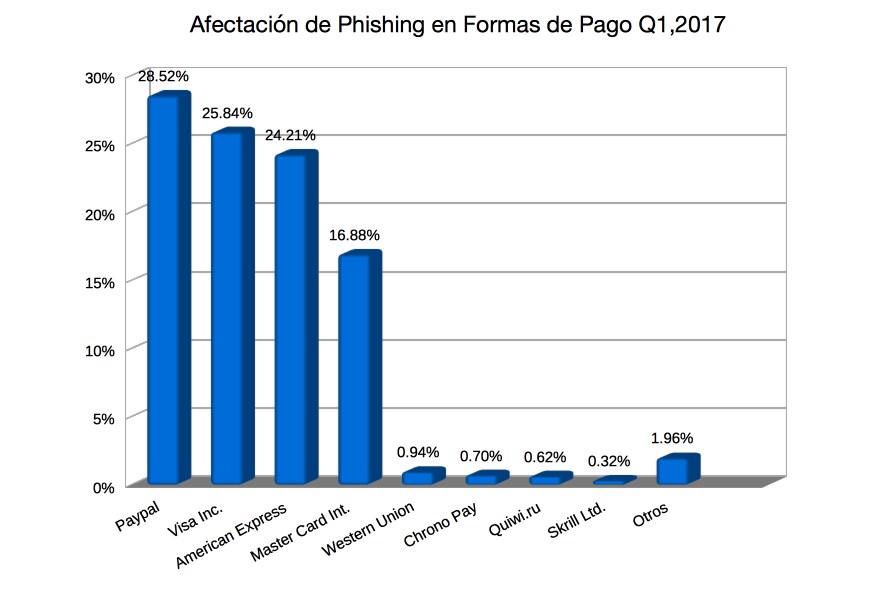

En 2016 se registraron 1.2 millones de ataques phishing, el Anti-Phishing Work Group (APWG) observó que el 2016 terminó como el peor año de phishing de la historia. El número total de ataques phishing en 2016 fue de 1,220,523; esta cifra representa el punto máximo registrado, mostrando un incremento de 65% en comparación con 2015.

El fin de 2016 fue también una oportunidad para reflejar como el phishing ha crecido a través de los años”

El phishing es una técnica de ingeniería social utilizada por delincuentes para obtener información confidencial como nombres de usuario, contraseñas y detalles de tarjetas de crédito haciéndose pasar por una comunicación confiable y legítima.

Cómo detectar el Phishing

Es importante tener presente que los correos que llegan pidiendo información personal no se debe dar. Los links adjuntos a los mails muchas veces conducen a páginas o pestañas falsas y es ahí donde roban información, comprobar la veracidad de estos mensajes es fundamental, la comunicación entre un cliente y empresa es una manera de combatir a estos criminales cibernautas. Los emisores de mails con intenciones fraudulentas generalmente no crean desde cero el sitio web, sino que adoptan la imagen corporativa y la funcionalidad del sitio web de una empresa ya existente con el objetivo de confundir más al receptor del mensaje. Es muy común duplicar ligas o URL de los servidores, se modifica algún carácter de la dirección y la diferencia no es notoria de inmediato pero si se observa a detalle se encuentra el error, no tanto por la dirección en la barra de la URL en el navegador, sino por los enlaces (que pueden estar dentro del dominio destino), los acortadores de URL, los cuales enmascaran el dominio destino o nombres de organizaciones insertadas en cualquier parte de ésta.

Otro método de ingeniería social es por medio de los teléfonos celulares y los mensajes de texto que llegan anunciando que el usuario se ha ganado un premio por ejemplo, de esta forma piden que se reenvíe una palabra o regrese la llamada a algún número desconocido. Al hacer esta acción atrapan cada uno de los datos y nuevamente hacen un fraude.

Conocer el funcionamiento de los servidores y mantenerlos actualizados todo el tiempo es una buena opción, limpiar los historiales y eliminar de manera constante direcciones electrónicas no deseadas. Conectarse a redes públicas de manera gratuita es una entrada para la recolección de datos de un sinfín de usuarios, es importante limitar la conexión a estás.

Otra forma muy común es el duplicar ligas o URL de los servidores, se modifica algún carácter de la dirección y la diferencia no es notoria de inmediato pero si se observa a detalle se encuentra el error, no tanto por la dirección en la barra de la URL en el navegador, sino por los enlaces (que pueden estar dentro del dominio destino), los acortadores de URL, los cuales enmascaran el dominio destino o nombres de organizaciones insertadas en cualquier parte de ésta.

Cómo evitar el Phishing

Para poder evitar cada una de estas acciones la solución es que las empresas logren tener una mejoría en sus estándares de seguridad, más restricción en las cuentas y mejora en el resguardo de datos de carácter económico.

- Evite el SPAM ya que es el principal medio de distribución de cualquier mensaje que intente engañarlo.

- Rechazar adjuntos y analizarlos aún cuando se esté esperando recibirlos.

- Nunca hacer clic en un enlace anexado en un mensaje de correo. Siempre intente ingresar manualmente a cualquier sitio web. Esto se debe tener muy en cuenta cuando es el caso de entidades financieras, o en donde se nos pide información confidencial ( usuario, contraseña, tarjeta, PIN, etc).

- Cualquier entidad, empresa, organización, etc., sea cual sea, nunca le solicitará datos confidenciales por ningún medio, ni telefónicamente, ni por correo electrónico, ni a través de ningún otro medio existente. Es muy importante remarcar este punto y en caso de recibir un correo de este tipo, ignórelo y/o elimínelo.

- Otra forma de saber si realmente se está ingresando al sitio original, es que la dirección web de la página deberá comenzar con https y no http, como es la costumbre. La S final, nos da un alto nivel de confianza que estamos navegando por una página web segura.

- Es una buena costumbre verificar el certificado digital al que se accede haciendo doble clic sobre el candado de la barra de estado en parte inferior de su explorador (actualmente algunos navegadores también pueden mostrarlo en la barra de navegación superior)

- No responder solicitudes de información que lleguen por e-mail. Cuando las empresas reales necesitan contactarnos tienen otras formas de hacerlo, de las cuales jamás será parte el correo electrónico debido a sus problemas inherentes de seguridad.

- Si tiene dudas sobre la legitimidad de un correo, llame por teléfono a la compañía a un número que conozca de antemano… nunca llame a los números que vienen en los mensajes recibidos

- El correo electrónico es muy fácil de interceptar y que caiga en manos equivocadas, por lo que jamás se debe enviar contraseñas, números de tarjetas de crédito u otro tipo de información sensible a través de este medio.

- Resulta recomendable hacerse el hábito de examinar los cargos que se hacen a sus cuentas o tarjetas de crédito para detectar cualquier actividad inusual.

- Use antivirus y firewall. Estas aplicaciones no se hacen cargo directamente del problema pero pueden detectar correos con troyanos o conexiones entrantes/salientes no autorizadas o sospechosas.

- También es importante, que si usted conoce algún tipo de amenaza como las citadas, las denuncie a la unidad de delitos informáticos de su país.

Referencias tomadas de varias fuentes

Nota Editorial by AP